安全技术大系·软件安全:使安全成为软件开发必需的部分

所有书籍以实拍图为准,所见即所得,当天下午三点之前订单当天都能发货

¥ 9.99 2.0折 ¥ 49.8 九品

仅1件

送至北京市朝阳区

运费快递 ¥5.00

作者[美]麦克劳 著;周长发、马颖华 译

出版社电子工业出版社

出版时间2008-03

版次1

装帧平装

上书时间2024-12-21

评价1912好评率 99.79%

- 在售商品 暂无

- 平均发货时间 9小时

- 好评率 99.79%

- 最新上架

商品详情

- 品相描述:九品

图书标准信息

- 作者 [美]麦克劳 著;周长发、马颖华 译

- 出版社 电子工业出版社

- 出版时间 2008-03

- 版次 1

- ISBN 9787121058899

- 定价 49.80元

- 装帧 平装

- 开本 16开

- 纸张 胶版纸

- 页数 332页

- 字数 484千字

- 正文语种 简体中文

- 丛书 安全技术大系

- 【内容简介】

- 是由软件安全领域的权威专家编著,讲授如何实施软件安全的专著。《安全技术大系?软件安全:使安全成为软件开发必需的部分》在论述软件安全理论的基础上详细讲解了如何将软件安全付诸实践。书中描述的软件安全最优方法(或者称为接触点)以优秀的软件工程方法为基础,并且在整个软件开发生命周期中都明确地仔细考量安全问题,即认识和理解普通的风险(包括实现缺陷和体系结构瑕疵)、基于安全进行设计,以及对所有的软件工件都进行彻底、客观的风险分析和测试。《安全技术大系?软件安全:使安全成为软件开发必需的部分》的目的是使接触点方法为你所用。采用《安全技术大系?软件安全:使安全成为软件开发必需的部分》的方法并不会从根本上改变你的工作方式,但是能够改善现有的软件开发生命周期,并能据此来创建自己的安全的开发生命周期。《安全技术大系?软件安全:使安全成为软件开发必需的部分》还介绍了知识管理、培训与认知,以及企业级的软件安全计划等方面的内容。

- 【作者简介】

- GaryMcGraw,博士,Cigital公司的首席技术官和董事会成员。他也是软件安全领域的世界级权威,与人合著了5部最畅销的安全方面的著作:与rootkit.com的GregHoglund合著《利用软件的弱点》(ExploitingSoftware;Addison-Wesley出版社,2004);与JohnViega合著《建造安全的软件》(BuildingSecureSoftware;Addison-Wesley出版社,2001);与普林斯顿大学的EdFelten教授合著《Java的安全性:有害的小程序、漏洞和解决方法》(JavaSecurity:HostileApplets,Holes,andAntidotes;Wiley出版社,1996)。

- 【目录】

-

第1部分软件安全基础

第1章学科定义

1.1安全问题

1.2软件中的安全问题

1.3解决问题:软件安全的三根支柱

1.4安全工程的兴起软件安全人人有责

第2章风险管理框架

2.1实际应用风险管理

2.2如何使用本章

2.3活动的五个阶段

2.4RMF是一种多重循环

2.5应用RMF:KillerAppCo的iWare1.0Server

2.6测量的重要性

2.7CigitalWorkbench

2.8风险管理是软件安全的一种框架

第2部分软件安全的七个接触点

第3章软件安全接触点简介

3.1概述:七个极好的接触点

3.2黑与白:紧密难分地缠绕在一起的两种思路

3.3向左移动

3.4接触点是最优方法

3.5谁应该实施软件安全建立一个软件安全组

3.6软件安全是一种多学科工作

3.7走向成功的接触点

第4章利用工具进行代码审核

4.1(用工具)尽早发现实现中的缺陷

4.2目标是良好,而不是完美

4.3古老的历史

4.4静态分析的方法

4.5进行研究的工具

4.6商业工具供应商

4.7接触点方法:代码审核

4.8利用工具查找安全缺陷

第5章体系结构风险分析

5.1安全风险分析方法中的共同主题

5.2传统风险分析的术语

5.3知识要求

5.4森林级视图的必要性

5.5一个传统的风险计算的例子

5.6传统方法的局限

5.7现代风险分析

5.8接触点方法:体系结构风险分析

5.9风险分析入门

5.10体系结构风险分析是必需的

第6章软件渗透测试

6.1渗透测试的现状

6.2软件渗透测试——一种更好的方法

6.3在开发过程中应用反馈回来的测试结果

6.4利用渗透测试来评估应用程序的状态

6.5正确的渗透测试是有益的

第7章基于风险的安全测试

7.1安全问题为何与众不同

7.2风险管理与安全测试

7.3如何实现安全测试

7.4考虑(恶意的)输入

7.5摆脱输入

7.6与渗透测试一起交替向前推进

第8章滥用案例

8.1安全并不是一组功能特性

8.2你不能做的事情

8.3创建有用的滥用案例但是根本没有人会这样做!

8.4接触点方法:滥用案例开发

8.5 一个滥用案例的例子

8.6滥用案例很有用处

第9章软件安全与安全操作相结合

9.1请别站得离我太近

9.2(软件安全的)万全之策

9.3(立即)一起协同工作

9.4未来如此光明,我必须戴墨镜了

第3部分软件安全的崛起

第10章企业级的软件安全计划

10.1商业氛围

10.2分步进行

10.3制订一个改进计划

10.4建立一种衡量方法一种分三步进行的企业实施方法

10.5持续不断地改进

10.6商业现货软件(以及现有的软件应用程序)又该怎么办一种企业信息体系结构

10.7采用一种安全的开发生命周期

第11章软件安全知识

11.1经验、专业知识与安全

11.2安全知识:一种统一的观点

11.3安全知识与接触点

11.4美国国土安全部的BuildSecurityIn门户网站

11.5知识管理不断发展

11.6现在开始实施软件安全

第12章编码错误分类法

12.1关于简化:七加二或者减二

12.2门需要更多门

12.3一个完整的例子

12.4清单、堆和集合

12.5(与分类法一起)前进并取得成功

第13章附说明的参考书目和文献

13.1附说明的参考书目:最近发表的作品

13.2软件安全的难题基础科学:还需继续研究的领域

第4部分附录

附录AFortify源代码分析套件指南

A.1审核工作台简介

A.2手工审核源代码

A.3确保一个可用的建造环境

A.4运行源代码分析引擎

A.5研究基本的SCA引擎命令行参数

A.6理解原始分析结果

A.7集成一种自动建造过程

A.8使用AuditWorkbench

A.9审核开源应用程序

附录BITS4规则

附录C关于风险分析的练习:Smurfware

C.1SmurfwareSmurfScanner风险评估案例研究

C.2SmurfwareSmurfScanner安全设计

附录D术语表

索引

为你推荐

陈独秀文章选编(上)

八五品太原

¥10.00

老信纸15个品种,有10公斤重,老白纸9张

九品长沙

¥298.00

毛泽东诗词书画精品典藏

九品北京

¥55000.00

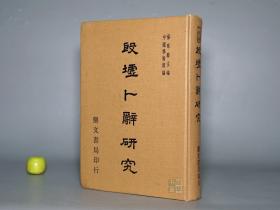

殷墟卜辞研究

九品苏州

¥2450.00

毛泽东选集第三卷繁体,1966年9月北京第22次印刷,北京新华印刷厂印刷,品相看图,拍的很清楚,

八品渭南

¥46.88

静静的顿河(全四册)

八五品成都

¥21.04

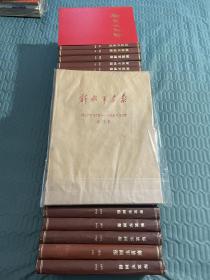

最高指示+毛主席诗词+毛主席的四篇哲学著作+毛主席的五篇哲学著作+毛泽东选集成语典故注释(5本合售)

七品沈阳

¥100.00

毛泽东选集 1-2-4卷 1964年竖版繁体

八五品合肥

¥180.00

毛泽东评点二十四史 评文全本(9--16册)1函8册

九品北京

¥680.90

春华秋实小精连环画

九品晋中

¥20.00

隋唐演义(大32开)(长篇古典文学经典作品)(新华书店未翻阅库存书)

九五品随州

¥230.00

中华大字典 上下

八五品孝感

¥60.00

汉简隶书选

八五品抚顺

¥40.00

九轩福建版说岳全传精装连环画:全套30册+赠品岳云破虏=31册,第17集为插图本

全新焦作

¥850.00

居延汉简研究(上下)

全新广州

¥188.00

《爱丽丝梦游仙境》Alice’s adventures in wonderland。爱丽丝漫游奇境记,刘易斯卡罗尔 Carroll ,Easton出版社真皮限量收藏版,百部伟大作品系列,早期厚实无酸纸精品,插图大字开本。

九五品长春

¥680.00

胜利万岁

九品武汉

¥1388.00

【解放军画报大全套】:解放军画报合订本(从1951年创刊号----1976年)大全套!记录新中国发展进程,内容丰富,色彩艳丽,图文并茂,时代气息浓厚,历史产物,不可再生,弥足珍贵!

九品南阳

¥198000.00

汉简隶书选

八品合肥

¥150.00

民国版:古本金瓶梅(全四册)

八品上海

¥3500.00

— 没有更多了 —

微信扫码逛孔网

无需下载

弯儿瑞古的,有点褶皱总体比较满意。

与照片相符是正版的,书的质量很好