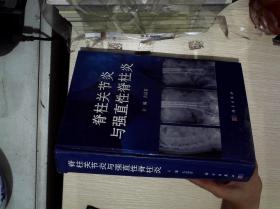

虚拟专用网

¥ 6.5 1.6折 ¥ 40 八五品

库存2件

广东东莞

认证卖家担保交易快速发货售后保障

作者David Leon Clark

出版社人民邮电出版社

出版时间2000-07

版次1

装帧其他

上书时间2024-09-20

- 店主推荐

- 最新上架

商品详情

- 品相描述:八五品

图书标准信息

- 作者 David Leon Clark

- 出版社 人民邮电出版社

- 出版时间 2000-07

- 版次 1

- ISBN 9787115086075

- 定价 40.00元

- 装帧 其他

- 开本 其他

- 纸张 其他

- 页数 368页

- 【内容简介】

- 本书相当系统地阐述了有磁虚拟专用网(VPN)的各种问题,既有技术上对各种协议的全面介绍,也有选择网络方案的各种考虑;既比较了各个方要VPN供应商的*产品,也有VPN系统设置的详细过程。本书适合相当广泛的读者的需要:既可为网络领域的技术人员提供有关VPN的专门知识,特别是VPN安全性方面的知识,也可为企业的决策者在选择网络建设方案时提供参考,更是对VPN技术感兴趣的广大读者的一本很好的入门书。

- 【目录】

- 第1部分 虚拟化进程: 第1章 专用网和虚拟专用网:探索网络安全31.1 传统体系和LAN范例41.2 传统的商业模式:一个时代的完结71.2.1 商业社会的重新定义: 一个狂躁的时代81.2.2 数据处理管理者: 从企业沙皇到替罪羊91.3 局域网:全新信息系统的范例101.4 揭去面纱的行为模式111.4.1 行为分析141.4.2 原因分析151.4.3 解决方案分析151.5 正在实施的新范例181.5.1 自我学习型企业201.6 专用网:孤独的堡垒211.6.1 已定型的专用网221.6.2 使用ISP的专用网241.6.3 防火墙和其他防范措施251.6.4 全球化安全的代价281.7 专用网:Internet革命的倒退281.7.1 专用网的技术应用周期291.7.2 黑客和其他网络干扰者的威胁…311.7.3 私有化战争的代价311.8 Extranet:Intranet的进化321.8.1 带领你的商业伙伴、 供应商和顾客开始网上旅程341.8.2 一个经典的例子341.8.3 Intranet的未来351.9 虚拟专用网:Extranet的结束和VPN的开端351.9.1 VPN:Extranet的另一种形式361.10 虚拟专用网VPN:神奇的WAN361.10.1 VPN和防火墙: 数字空间上的联姻371.10.2 VPN的可靠性38第2章 为什么VPN能够得到不断发展412.1 政治:处于争论中的话题422.2 无所不在的代表:Microsoft452.2.1 NT:防火墙操作系统的新选择472.2.2 NT Bugtraq网站482.2.3 PPTP的崩溃502.3 Cisco的L2F协议522.4 VPN的经济因素53第3章 VPN的标准553.1 隧道协议573.1.1 IP安全性或IPSec标准573.1.2 IPSec安全协议和加密583.1.3 第二层隧道协议(L2PT)623.1.4 通过SOCKS分开的防火墙633.2 用户认证643.2.1 拨号用户远端认证服务 (RADIUS)643.2.2 强用户认证673.2.3 X.509数字证书标准703.3 数据认证和完整性713.3.1 数字签名过程713.3.2 加密散列/汇集功能723.3.3 证书授权和公钥底层结构733.4 加密方案753.5 加密密钥(对称)密码系统753.6 公钥(非对称)加密系统763.7 密钥管理协议783.8 ISAKMP/IKE-丰富的源泉793.8.1 用ISAKMP对用户认证793.8.2 通过ISAKMP应用数字签名803.8.3 安全联合和ISAKMP803.9 IKE 和SKIP81第2部分 黑客攻击和安全危机第4章 历史上的黑客攻击854.1 新的冷战864.1.1 经济的和政治的现实864.2 俄国人袭击Citibank874.3 嗅探者软件把戏884.4 柏林防火墙894.5 得克萨斯防火墙灾难894.6 伦敦银行被挟904.7 RSA资助的闯入90第5章 黑客的攻击手段935.1 防火墙如何被攻破945.1.1 强攻击和特洛伊木马945.1.2 Java Applets和ActiveX控件 的安全漏洞955.2 你已被攻破的指示信号965.3 常见的攻击975.3.1 IP地址欺骗985.3.2 通过工作主机的IP地址欺骗995.3.3 IP源自选路由1005.3.4 Java和ActiveX攻击1015.3.5 使用探视软件1025.3.6 TCP攻击1035.3.7 死亡之Ping1055.3.8 其他的攻击1055.3.9 推荐的Web站点106第6章 防火墙失效时的后果及措施1116.1 纠正你的错误配置1136.2 冷漠:系统瘫痪的最快方式1146.3 防火墙拨号访问1146.4 流入业务:防火墙的告警信号1156.5 软件升级:防火墙的燃料1156.6 主要的防火墙Web站点116第3部分 在阴影中前进第7章 VPN技术1197.1 专用信息高速公路1207.2 它们如何工作?1217.2.1 基于公钥算法的动态交换1237.2.2 用户弱认证和强认证1237.2.3 认证技术的进展1247.2.4 数据认证(完整性检查)1267.3 加密长度的重要性1277.3.1 IPSec(IP安全)加密技术 的实施1297.3.2 节点间ISAKMP/IKE密钥管理 和交换1317.4 第二层隧道协议(L2TP)1347.5 SOCKS重获其地位135第8章 防火墙的结构、技术和服务1378.1 开放系统互连模型(OSI)的映射1388.2 包过滤的方法1428.2.1 简单包过滤系统1428.2.2 状态式包过滤结构1448.2.3 电路级结构1458.2.4 应用代理方法1468.3 状态监察技术1488.4 应用代理技术1508.5 基本特性1528.5.1 网络地址翻译1528.5.2 地址隐藏1548.5.3 地址透明1558.6 访问控制1568.6.1 网关中的系统负载均衡1568.6.2 事件/连接记录1588.6.3 反欺骗特性1598.6.4 路由管理1598.6.5 第三方的支持及互操作性1608.7 基本服务和协议支持1618.7.1 安全代理概念1618.7.2 关键服务的提供162第9章 防火墙发展的新趋势1679.1 防火墙演进的驱动者1689.2 朗讯"防火砖"1709.3 光数据系统的超凡的防火墙1719.4 WatchGuard的新颖防火墙解决方案1739.5 来自外界的防火墙/VPN的管理1749.6 结束语:防火墙还将继续发展175第10章 其他VPN关键概念和技术17710.1 内容引导协议17810.2 把RSA数字签名用于Diffie-Hellman 算法17910.2.1 ISAKMP的密钥交换特性18210.3 智能卡(Smart Card)18310.4 另一个用户认证系统TACACS+18410.5 轻量目录访问协议LDAP185第11章 VPN和防火墙的安全策略18711.1 企业范围的安全管理18811.1.1 规则库编辑器19011.1.2 对象类和管理19311.2 集中式安全(规则库)管理的特性19511.2.1 集中式管理与控制19611.2.2 安全性网关的最优配置19911.2.3 网络流量的登录与监视20011.2.4 实时的事件报警和通告20111.2.5 特殊性能20211.3 规则库编辑器逻辑的研究20311.3.1 从外部用户向本地用户发送 电子邮件20411.3.2 本地用户访问整个网络20611.3.3 登录时隐含的通信丢弃20611.3.4 "隐藏"网关20711.4 将更复杂的策略转换为规则21011.4.1 选择用户访问以便在特定时间 选择服务211第12章 VPN性能评价和回顾21512.1 实际情况下的性能21612.2 VPN性能问题22012.3 VPN本身的性能因素22112.4 性能方面其他考虑的事项223第4部分 VPN的实现和商业评估第13章 VPN的实施:企业需求的评估22713.1 配置企业的VPN清单22813.1.1 总体实施方面要考虑的因素22913.1.2 用户访问的考虑23213.1.3 安全需要23413.1.4 用户身份认证23413.1.5 操作平台的考虑23513.2 VPN配置实例235第14章 VPN的商业评估:跨国公司和大公司23914.1 跨国公司24014.1.1 商业目标24114.1.2 企业VPN方案的考虑24214.1.3 确定跨国通信的需求24314.1.4 专用网和VPN的对比24414.2 突破56kbit/s速率24514.3 大公司24614.3.1 商业目标24614.3.2 知识企业24814.3.3 针对企业级的通信需求24914.3.4 专用网和VPN25014.3.5 最后的决定性因素251第15章 VPN的商业评估:中小企业25315.1 商业目标25515.2 组织25615.3 中小公司的通信要求25815.4 专用网与VPN的比较25915.5 一些额外的考虑259第5部分 VPN供应商的解决方案第16章 典型产品综述26316.1 VPN结构实现26516.1.1 客户到LAN 实现的比较26916.1.2 LAN到LAN的实现27116.2 安全服务27216.2.1 所支持的隧道协议27216.2.2 IPSec认证27516.2.3 加密和数据认证27616.2.4 密钥管理方面的考虑27716.3 用户认证的实现28016.3.1 双因素用户认证28016.3.2 三层强用户认证28116.4 VPN管理28216.5 入侵告警28416.6 VPN性能285第17章 配置防火墙28717.1 确定配置步骤28817.1.1 定义网络对象28917.1.2 定义用户和用户组对象29217.1.3 定义防火墙对象 (Firewall Object)29517.2 建立规则库298第18章 配置虚拟专用网30918.1 确定步骤31018.2 定义网络对象31118.2.1 指定加密域31318.2.2 定义更多的网络对象31618.2.3 指定加密域(西海岸)31918.2.4 建立VPN规则库32118.3 客户到局域网实现32318.3.1 建立客户到LAN的规则库327第6部分 附 录 RSA示例331 术语335 索引341

点击展开

点击收起

— 没有更多了 —

以下为对购买帮助不大的评价