临时通知 :新年快乐!本店于2025年1月22日至2025年2月5日、期间部分仓库已经放假停发,急件慎拍。(下单后48小时内没有发货的年后初八按下单顺序依次安排发出)!

网络安全与信息保障/21世纪高等院校计算机网络工程专业规划教材

二手书,此书是一本无赠品和附件,套装不全,购买套装请联系客服

¥ 12.6 4.3折 ¥ 29 八五品

仅1件

送至北京市朝阳区

活动满5元包邮(快递)

运费快递 ¥1.00

作者仇建平 著

出版社清华大学出版社

出版时间2012-02

版次1

装帧平装

货号9787302268642

上书时间2025-01-20

评价23865好评率 99.71%

- 在售商品 暂无

- 平均发货时间 8小时

- 好评率 99.71%

- 最新上架

商品详情

- 品相描述:八五品

图书标准信息

- 作者 仇建平 著

- 出版社 清华大学出版社

- 出版时间 2012-02

- 版次 1

- ISBN 9787302268642

- 定价 29.00元

- 装帧 平装

- 开本 16开

- 纸张 胶版纸

- 页数 283页

- 丛书 21世纪高等院校计算机网络工程专业规划教材

- 【内容简介】

-

《21世纪高等院校计算机网络工程专业规划教材:网络安全与信息保障》全面介绍了网络安全与信息保障的基本框架,网络安全与信息保障的基本理论,以及网络安全与信息保障方面的管理、配置和维护,具有如下特点。内容先进,结构新颖。书中吸收了国内最先进的新技术、新知识、新方法和国际通用准则,注重科学性、先进性、操作性。注重实用的特色。坚持“实用、特色、规范”的原则,突出实用及素质能力培养,在内容安排上,通过大量案例将理论知识与实际应用有机结合。资源配套。《21世纪高等院校计算机网络工程专业规划教材:网络安全与信息保障》提供配套的电子教案,并有辅助的实验,内容包括学习指导、实验教学、练习测试和课程设计等。

《21世纪高等院校计算机网络工程专业规划教材:网络安全与信息保障》可作为本科院校计算机类、信息类、电子商务类和管理类专业的信息安全相关课程的教材,也可作为培训及参考用书,还可作为高职院校相关专业师生的选修教材。 - 【目录】

-

第1章网络安全与信息保障概述

1.1引言

1.1.1信息安全概述

1.1.2对信息的安全需求的理解

1.1.3网络安全潜在威胁及不安全因素

1.2网络安全与信息保障技术的发展

1.2.1网络安全体系结构

1.2.2主要的安全服务

1.2.3网络安全服务与网络层次关系

1.2.4网络安全标准

1.2.5安全策略的重要性

1.3信息安全管理的模型(SSECMM)

1.3.1背景

1.3.2SSECMM的益处

1.3.3SSECMM项目

1.3.4与其他工程和研究项目的关系

1.4网络攻击简介

1.4.1网络攻击

1.4.2网络攻击概述

1.4.3网络安全技术

1.5实例分析--ARP攻击及欺骗

1.5.1ARP攻击行为

1.5.2针对PC的ARP欺骗行为

1.5.3针对网关的ARP欺骗行为

第2章防火墙技术

2.1防火墙概述

2.2防火墙的功能

2.3防火墙的分类

2.4防火墙的体系结构

2.5防火墙的实现技术

2.6防火墙的缺点

第3章PKI技术

3.1PKI概述

3.2密码学基础回顾

3.3密码攻击

3.4密码算法及其分类

3.5RSA密码算法

3.6认证基础

网络安全与信息保障

3.6.1数字签名

3.6.2身份认证

3.6.3验证主体身份

3.7认证协议

3.7.1基于口令的认证

3.7.2基于对称密码的认证

3.7.3基于公钥密码的认证

3.7.4零知识身份认证

3.8PKI及数字证书

3.8.1PKI概述

3.8.2PKI体系

3.9SSL

3.9.1SSL协议概述

3.9.2SSL记录协议

3.9.3SSL握手协议

第4章VPN技术

4.1VPN概述

4.1.1VPN关键技术

4.1.2VPN的分类

4.1.3虚拟专用网的工作原理

4.2IPSec与VPN实现

4.2.1IPSec概述

4.2.2封装安全载荷(ESP)

4.2.3验证头(AH)

4.2.4Internet密钥交换

第5章入侵检测

5.1入侵检测概述

5.1.1IDS存在与发展的必然性

5.1.2入侵检测的概念

5.2入侵检测系统的基本结构

5.3入侵检测的分类

5.3.1根据采用的技术分类

5.3.2根据其监测的对象是主机还是网络分类

5.3.3根据工作方式分类

5.4入侵检测方法

5.4.1基本概念

5.4.2入侵检测技术检测方法

5.5入侵系统的分析方式

5.6入侵检测发展

5.6.1入侵技术的发展与演化

5.6.2入侵检测技术的主要发展方向

第6章病毒防护技术

6.1病毒防护技术概述

6.2计算机病毒

6.3VBS病毒特征分析

6.3.1病毒感染特征简介

6.3.2病毒感染实例

6.3.3特征代码分析

6.3.4病毒清除

6.4冲击波病毒特征分析

6.4.1冲击波病毒特征简介

6.4.2病毒感染实例

6.4.3病毒样本反汇编分析

6.4.4病毒跟踪

6.4.5深入分析

6.5单机CIH病毒特征分析

第7章安全策略

7.1安全策略概述

7.2组织的安全

7.2.1信息安全基础

7.2.2第三方访问的安全性

7.3外包

7.4工作责任中的安全因素

7.4.1用户培训

7.5实际和环境的安全

7.5.1安全区域

7.5.2设备的安全

7.6通信与操作管理

7.6.1操作程序和责任

7.6.2系统规划与验收

7.7访问控制

7.7.1访问控制策略

7.7.2用户访问管理

7.7.3用户责任

7.7.4网络访问控制

7.7.5操作系统访问控制

7.7.6应用程序访问控制

7.7.7监控系统的访问和使用

7.7.8移动计算和远程工作

7.8系统开发与维护

7.9业务连续性管理

7.10符合性

第8章大型企业局域网安全解决方案

8.1方案概述

8.2网络概况

8.2.1网络概述

8.2.2网络结构

8.2.3网络应用

8.2.4网络结构的特点

8.3网络系统安全风险分析

8.4安全需求与安全目标

8.5网络安全方案总体设计

8.6网络安全体系结构

8.6.1物理安全

8.6.2网络安全

8.6.3系统安全

8.6.4信息安全

8.6.5应用安全

8.6.6安全管理

第9章实验

实验一使用Ethereal检测工作在混杂模式下的网卡

实验二net命令入侵实例

实验三通过139端口远程重新启动Windows服务器

实验四使用tracert命令检测路由和拓扑结构信息

实验五使用WS_PingPropack进行网络检测和扫描

实验六用ping和tracert来判断网络操作系统类型

实验七Windows2000配置启用系统审核

实验八使用Sniffer工具进行TCP/IP分析

实验九ISA防火墙应用

实验十Windows2000的文件加密

实验十一PGP实验

实验十二配置Windows2000Server入侵监测

实验十三SessionWall入侵检测

参考文献

- 配送说明

新疆 西藏 只发邮政

相关推荐

为你推荐

道教风水【种生基符咒5本1套】【纳生契仪】新集阳契全科、九紫灯坛圣牌位、交券法事【填还给库行移】生契式、生契疏【起殡纳生契牒式】檄契纳生契、五方生契状式、生契尾式、北斗金玄羽章、修生莹纳生契书式【预纳生契金科】正一预纳生契科【奠生茔全册】安龙表科、纳契法事、奠谢纳契仪、纳生莹契式、谢墓朝科等,从清代到解放后都有,是目前关于种生基类(生契、生茔)仅有的古籍文献,不认可者勿扰!

五品衡阳

¥168000.00

爱国主义和国际主义的榜样 黄继光 连环画

九品南京

¥15.00

本草纲目影印本

八五品汕头

¥400.00

黄一真当代风水:非常旺宅风水,财运风水,化煞风水,财运风水 四本

八五品信阳

¥100.00

东藏魔影连环画 内蒙版 6册全

九品南昌

¥366.00

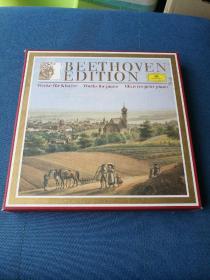

罕见14盘28面DG原版黑胶唱片《贝多芬一生46首钢琴曲》1977年,古典音乐的世界级唱片公司德意志唱片公司DG,为了纪念维也纳古典乐派代表人物路德维希•凡•贝多芬逝世150周年,推出的特别版系列黑胶。该系列共包括十二盒黑胶,此盒为此系列第八部分。 内含14张共28面黑胶,及一本用四国语言(德、英、法、意)编写的贝多芬肖像及对应的介绍。

九五品

¥1774.80

中山大学哲学家高齐云一家资料,有中山大学任命书,书法家尹行贤书法两张,证书较多,具体看图

七五品肇庆

¥1200.00

毛泽东 中国的红色政权为什么能够存在?井冈山的斗争 关于纠正党内的错误思想 星星之火,可以燎原

八五品南充

¥60.00

毛主席语录*毛主席五篇著作*毛主席诗词

八品保定

¥1866.00

读通鉴论

九品黄山

¥43.00

回归自然 揭示周易八卦本质奥秘

九品泰安

¥20.00

【罕见!作者签名钤印本】中国历代笔记小说鉴赏辞典:文白对照【主编之一贾玉民签赠铃印。】

九品新乡

¥108.00

斜视

八五品通辽

¥126.80

中国文学史(上中)2本合售

八五品北京

¥12.00

中国历代咏花诗词鉴赏辞典

八五品南京

¥25.00

中国历代名案集成(上中下)

八五品上海

¥58.00

擒鲨记(稀有书)(新华书店未翻阅库存书)(长篇章回小说)

九品随州

¥1350.00

毛泽东诗词(笑眯眯)红塑料皮

八五品成都

¥600.00

自具法眼 董其昌晋唐宋元书画题跋集萃

全新福州

¥260.00

二手走进高密民艺四宝王金孝著山东人民出版社 现货 9787209087193

八五品杭州

¥11.20

— 没有更多了 —

微信扫码逛孔网

无需下载

成色特别好,价格太合适了

与实物不符