网络安全技术

全新正版 极速发货

¥ 53.07 6.7折 ¥ 79.8 全新

库存5件

送至北京市朝阳区

运费快递 ¥3.00

作者刘化君

出版社机械工业出版社

ISBN9787111703525

出版时间2022-06

装帧平装

开本16开

定价79.8元

货号1202669452

上书时间2024-05-26

评价25287好评率 99.89%

- 最新上架

商品详情

- 品相描述:全新

- 商品描述

-

目录

前言第1章绪论1.1何谓网络安全1.1.1网络安全的历史回顾1.1.2网络安全1.1.3与网络安全相关的概念1.2网络安全风险分析与评估1.2.1网络面临的安全性威胁1.2.2影响网络安全的因素1.2.3网络安全风险评估1.3网络安全策略1.3.1网络安全策略等级1.3.2网络安全策略的主要内容1.4网络安全的关键技术1.4.1网络安全研究的主要内容1.4.2网络安全防护技术1.5网络安全研究与发展小结与进一步学习建议练习与思考第2章网络安全体系2.1OSI安全体系结构2.1.1安全体系结构的五类安全服务2.1.2安全体系结构的八种安全机制2.1.3网络安全防护体系架构2.2网络安全模型2.2.1网络访问安全模型2.2.2网络系统安全模型2.3可信计算2.3.1可信计算的概念2.3.2可信计算网络安全防护体系2.4网络安全标准及管理2.4.1网络安全标准体系2.4.2网络安全标准2.4.3网络数据安全标准2.4.4网络安全管理小结与进一步学习建议练习与思考第3章网络协议安全性分析3.1网络协议分析3.1.1网络协议分析技术3.1.2网络协议分析工具3.2网络接口层的安全性3.2.1物理层安全3.2.2数据链路层安全风险3.3网络层协议的安全性3.3.1网络层协议分析3.3.2IPv4的安全威胁3.3.3ARP的安全风险3.3.4ICMP的安全风险3.4传输层协议的安全性3.4.1TCP分析3.4.2TCP的安全威胁3.4.3UDP的安全缺陷3.5应用层协议的安全性3.5.1HTTP的安全性3.5.2DNS的安全风险3.5.3电子邮件系统协议安全威胁3.6TCP/IP安全性能的改进小结与进一步学习建议练习与思考第4章网络攻击与防范4.1网络攻击4.1.1网络攻击的概念4.1.2网络攻击的一般流程4.1.3网络攻击的常用手段4.2网络信息收集4.2.1网络口令破解4.2.2网络信息资源查找4.2.3网络漏洞扫描4.2.4网络查点4.3网络监听4.3.1网络监听的原理4.3.2网络监听方式4.3.3网络嗅探器设计4.3.4网络监听检测及防范4.4欺骗攻击及防范4.4.1IP欺骗攻击与防范4.4.2ARP欺骗攻击与防范4.4.3ICMP路由重定向攻击与防范4.5拒绝服务攻击及防御4.5.1DoS攻击4.5.2DDoS攻击4.5.3DoS/DDoS攻击的检测及响应4.6Web应用攻击及防范4.6.1SQL注入攻击与防范4.6.2XSS攻击及防范4.6.3Web应用的其他攻击形式小结与进一步学习建议练习与思考第5章网络安全防护5.1网络资源访问控制5.1.1网络资源访问控制的基本概念5.1.2网络资源访问控制的安全策略5.1.3访问控制的常见模型5.1.4网络资源访问控制模型的实现5.2网络防火墙5.2.1防火墙的基本概念5.2.2防火墙的工作原理5.2.3防火墙的体系结构5.2.4防火墙的部署5.2.5典型硬件防火墙的配置5.3入侵检测5.3.1入侵检测的概念及模型5.3.2入侵检测的分析方法5.3.3入侵检测系统的设置、部署及性能评价5.3.4典型入侵检测系统应用实例5.4恶意代码防范与应急响应5.4.1恶意代码与应急响应的概念5.4.2特洛伊木马5.4.3网页恶意代码5.4.4僵尸网络5.5网络攻击取证与安全审计5.5.1电子数据取证5.5.2网络安全审计小结与进一步学习建议练习与思考网络安全技术目录第6章密码学基础6.1密码学概述6.1.1密码学发展历程6.1.2密码学的基本概念6.1.3密码算法概览6.1.4网络加密6.2古典密码算法6.2.1替代密码6.2.2转置密码6.3典型对称密钥密码系统6.3.1数据加密标准(DES)6.3.2高级数据加密标准(AES)6.3.3我国商用分组密码算法(SM4)6.4典型公钥密码系统6.4.1公钥密码系统的概念6.4.2RSA密码体制6.4.3Diffie-Hellman密钥交换协议6.4.4ElGamal密码体制6.4.5椭圆曲线密码体制6.5密码分析6.5.1基于可利用信息的密码分析方法6.5.2基于破译技术的密码分析方法小结与进一步学习建议练习与思考第7章密码技术应用7.1消息认证7.1.1哈希函数7.1.2消息摘要(MD)算法7.1.3安全哈希算法(SHA)7.1.4消息认证码(MAC)7.2数字签名7.2.1数字签名的概念7.2.2利用RSA密码系统实现数字签名7.2.3利用ElGamal密码系统实现数字签名7.2.4利用椭圆曲线密码实现数字签名7.3身份认证7.3.1Kerberos认证交换协议7.3.2X.509认证服务7.3.3数字证书7.3.4常用网络身份认证方式7.4公开密钥基础设施7.4.1PKI的组成及其服务7.4.2PKI证书7.4.3密钥管理7.4.4基于PKI的应用实例小结与进一步学习建议练习与思考第8章网络安全应用8.1IP安全8.1.1IPSec安全体系结构8.1.2IPSec安全协议8.1.3IPSec的工作过程及应用8.2虚拟专用网技术8.2.1VPN技术原理8.2.2VPN的应用类型8.2.3VPN的实现及其隧道协议8.2.4基于IPSec的VPN应用实现8.3安全电子邮件8.3.1电子邮件系统的工作原理8.3.2安全电子邮件技术及协议8.3.3安全电子邮件的收发8.4Web安全技术8.4.1Web服务的安全性8.4.2SSL/TLS协议及其应用8.4.3安全电子交易8.5移动互联网安全8.5.1移动互联网安全威胁8.5.2移动互联网安全防护8.6网络空间新形态应用安全8.6.1软件

内容摘要

全书内容共9章,分为网络安全理论(第1~3章)、网络攻防与安全应用(第4、5章)、密码学及其应用(第6~8章)、网络安全实验(第9章)四部分。网络安全理论主要讨论了网络安全的概念、网络安全体系、网络协议安全性分析;网络攻防与安全应用从攻与防两个角度讨论了网络中的消息传输安全、信息资源及系统访问控制、安全应用技术;密码学及其应用主要介绍了密码学基础及其在网络安全中的应用技术;网络安全实验从搭建网络安全实验环境开始,分实验专题讨论了网络安全攻防、密码学及其应用、网络安全应用,使网络安全理论与实践紧密结合起来。各章均有练习与思考。本书适用范围广,既可以作为高等院校网络空间安全、信息安全等计算机类和电子信息类专业本科生及研究生的教材或教学参考书,又可以作为相关领域研究人员和工程技术人员的参考书。

为你推荐

理想国

九五品石家庄

¥30.00

毛泽东思想 胜利万岁

八五品昆明

¥300.00

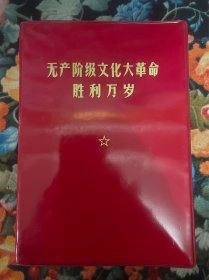

无产阶级*****胜利万岁

九品北京

¥3500.00

百变小樱魔法卡 13本合售 如图 A1

八五品南京

¥150.00

认知觉醒底层逻辑反本能洞悉事物本质拉开差距的思维模书籍。全新正版速发认知觉醒:开启自我改变的原动力

全新廊坊

¥10.80

王火文集(套装共12册)原箱,全新未开封

全新北京

¥480.00

琼瑶作品《菟丝花》皇冠丛书

八五品南阳

¥228.00

毛泽东选集 红皮本 全四卷 (1967年)

八五品绵阳

¥220.00

索尔·贝娄全集(全14卷):世界文豪书系

九品衡水

¥440.00

四大名著 岳麓书社 精装 全12册 一版一印 红楼梦岳麓书社精装全三册一版一印 三国演义岳麓书社精装全三册一版一印 西游记岳麓书社精装全三册一版一印 水浒传岳麓书社精装全三册一版一印 四大名著批评本 四大名著注评本 四大名著收藏 四大名著精装 四大名著岳麓书社彩图本

全新驻马店

¥400.00

香港小菜大全

九品天津

¥450.00

毛泽东选集 一卷本 外文印刷厂

八品烟台

¥180.00

连环画:六十年的变迁

八五品厦门

¥45.00

金陵春梦.第1-8集 详细见图

八五品北京

¥520.00

赤脚医生手册(修订本)

七五品潍坊

¥60.00

幼儿版十万个为什么:神秘宇宙(单册)

全新北京

¥5.66

共产党宣言

九五品石家庄

¥21.00

金瓶梅 全六十三册32开精装连环画欧阳然

九五品大连

¥3650.00

皋鹤堂批评第一奇书金瓶梅(上、下册)

九品北京

¥200.00

我的前半生

八五品郑州

¥380.00

— 没有更多了 —

微信扫码逛孔网

无需下载

书是新的,另外送多几个非常好看的书,谢谢!

品相不错