计算机网络:自顶向下方法

¥ 9.95 1.1折 ¥ 89 九五品

仅1件

作者James,F.Kurose,Keith,W.Ross 著

出版社高等教育出版社

ISBN9787040449518

出版时间2016-06

版次1

装帧平装

开本16开

纸张胶版纸

页数888页

字数99999千字

定价89元

上书时间2024-09-08

- 最新上架

商品详情

- 品相描述:九五品

- 商品描述

-

基本信息

书名:计算机网络:自顶向下方法

定价:89.00元

作者:James,F.Kurose,Keith,W.Ross 著

出版社:高等教育出版社

出版日期:2016-06-01

ISBN:9787040449518

字数:1470000

页码:888

版次:1

装帧:平装

开本:16开

商品重量:

编辑推荐

内容提要

《计算机网络:自顶向下方法(第5版 )》保留了原先版本的重要特点:其自顶向下方法;对因特网进行重点讲解;对原理和实践并重;对于学习计算机网络的亲和风格和方法。主要变化在于:增加了新的一章“无线与移动网络”,包括对802.11的深入探讨、蜂窝式因特网接入概述以及对因特网和蜂窝网移动性的全面介绍。 《计算机网络:自顶向下方法(第5版 )》介绍计算机网络基础知识,并涵盖了“无线与移动网络”、“多媒体网络”、“网络安全”、“网络管理”四个高级专题。另外,还增加了易于操作的以太网实验,包括直观用户界面、分析近400个协议的功能,并增加两个新的Socket程序设计作业。 《计算机网络:自顶向下方法(第5版 )》内容经新、扩充后,反映了近年计算机网络领域的快速变化:P2P网络,BGP,MPLS,网络安全,广播路由,因特网寻址与转发。 《计算机网络:自顶向下方法(第5版 )》是在版的基础上修订而成的。修订后的《计算机网络:自顶向下方法(第5版)()》共分9章,主要内容包括:计算机网络和因特网,应用层,运输层,网络层,链路层和局域网,无线网络和移动网络,多媒体网络,计算机网络中的安全,网络管理。可供各大专院校作为教材使用,也可供从事相关工作的人员作为参考用书使用。

目录

Chapter 1 Computer Networks andthe Internet1.1 What Is the Internet?1.1.1 A Nuts—and—Bolts Description1.1.2 A Services Description1.1.3 What Is a Protocol?1.2 The Network Edge1.2.1 Client and Server Programs1.2.2 Access Networks1.2.3 Physical Media1.3 The Network Core1.3.1 Circuit Switching and Packet Switching1.3.2 How Do Packets Make Their Way Through Packet—Switched Networks?1.3.3 ISPs and Internet Backbones1.4 Delay, Loss, and Throughput iPacket—Switched Networks1.4.1 Overview of Delay iPacket—Switched Networks1.4.2 Queuing Delay and Packet Loss1.4.3 End—to—End Delay1.4.4 Throughput iComputer Networks1.5 Protocol Layers and Their Service Models1.5.1 Layered Architecture1.5.2 Messages, Segments, Datagrams, and Frames1.6 Networks Under Attack1.7 History of Computer Networking and the Internet1.7.1 The Development of Packet Switching:1961—19721.7.2 Proprietary Networks and Internetworking:1972—19801.7.3 A Proliferatioof Networks:1980—19901.7.4 The Internet Explosion:The 1990s1.7.5 Recent Developments1.8 SummaryRoad—Mapping This BookHomework Problems and QuestionsProblemsDiscussioQuestionsEthereal LabInterview:Leonard KleinrockChapter 2 ApplicatioLayer2.1 Principles of Network Applications2.1.1 Network ApplicatioArchitectures2.1.2 Processes Communicating2.1.3 Transport Services Available to Applications2.1.4 Transport Services Provided by the Internet2.1.5 Application—Layer Protocols2.1.6 Network Applications Covered iThis Book2.2 The Web and HTTP2.2.1 Overview of HTTP2.2.2 Non—persistent and Persistent Connections2.2.3 HTTP Message Format2.2.4 User—Server Interaction:Cookies2.2.5 Web Caching2.2.6 The Conditional GET2.3 File Transfer:FTP2.3.1 FTP Commands and Replies2.4 Electronic Mail ithe Interact2.4.1 SMTP2.4.2 Comparisowith HTTP2.4.3 Mail Message Formats and MIME2.4.4 Mail Access Protocols2.5 DNS—The Internet's Directory Service2.5.1 Services Provided by DNS2.5.2 Overview of How DNS Works2.5.3 DNS Records and Messages2.6 Peer—to—Peer Applications2.6.1 P2P File Distribution2.6.2 Searching for Informatioia P2P Community2.6.3 Case Study:P2P Internet Telephony with Skype2.7 Socket Programming with TCP2.7.1 Socket Programming with TCP2.7.2 AExample Client—Server ApplicatioiJava2.8 Socket Programming with UDP2.9 SummaryHomework Problems and QuestionsProblemsDiscussioQuestionsSocket Programming AssignmentsWireshark LabsInterview: Bram CohenChapter 3 Transport Layer3.1 Introductioand Transport—Layer Services3.1.1 Relationship BetweeTransport and Network Layers3.1.2 Overview of the Transport Layer ithe Internet3.2 Multiplexing and Demultiplexing3.3 Connectionless Transport: UDP3.3.1 UDP Segment Structure3.3.2 UDP Checksum3.4 Principles of Reliable Data Transfer3.4.1 Building a Reliable Data Transfer Protocol3.4.2 Pipelined Reliable Data Transfer Protocols3.4.3 Go—Back—N (GBN)3.4.4 Selective Repeat (SR)3.5 Connection—Oriented Transport: TCP3.5.1 The TCP Connection3.5.2 TCP Segment Structure.3.5.3 Round—Trip Time Estimatioand Timeout3.5.4 Reliable Data Transfer3.5.5 Flow Control3.5.6 TCP ConnectioManagement3.6 Principles of CongestioControl3.6.1 The Causes and the Costs of Congestion3.6.2 Approaches to CongestioControl3.6.3 Network—Assisted Congestion—Control Example:ATM ABR CongestioControl3.7 TCP CongestioControl3.7.1 Fairness3.8 SummaryHomework Problems and QuestionsProblemsDiscussioQuestionsProgramming AssignmentsWireshark Lab: Exploring TCPInterview: Sally FloydChapter 4 The Network Layer4.1 Introduction4.1.1 Forwarding and Routing4.1.2 Network Service Models4.2 Virtual Circuit and Datagram Networks4.2.1 Virtual—Circuit Networks4.2.2 DatagramNetworks4.2.3 Origins ofVC and Datagram Networks4.3 What's Inside a Router?4.3.1 Input Ports4.3.2 Switching Fabric4.3.3 Output Ports4.3.4 Where Does Queuing Occur?4.4 The Internet Protocol (IP): Forwarding and Addressing ithe Internet4.4.1 Datagram Format4.4.2 IPv4 Addressing4.4.3 Internet Control Message Protocol (ICMP)4.4.4 IPv64.4.5 A Brief Foray into lP Security4.5 Routing Algorithms4.5.1 The Link—State (LS) Routing Algorithm4.5.2 The Distance—Vector (DV) Routing Algorithm4.5.3 Hierarchical Routing4.6 Routing ithe Internet4.6.1 Intra—AS Routing ithe Internet: RIP4.6.2 Intra—AS Routing ithe Internet: OSPF4.6.3 Inter—AS Routing: BGP4.7 Broadcast and Multicast Routing4.7.1 Broadcast Routing Algorithms4.7.2 Multicast4.8 SummaryHomework Problems and QuestionsProblemsDiscussioQuestionsProgramming AssignmentWireshark LabsInterview: VintoG.Cerf……Chapter 5 The Link Layer and Local Area NetworksChapter 6 Wireless and Mobile NetworksChapter 7 Multimedia NetworkingChapter 8 Security iComputer NetworksChapter 9 Network ManagementReferencesIndex

作者介绍

序言

Chapter 1 Computer Networks andthe Internet1.1 What Is the Internet?1.1.1 A Nuts—and—Bolts Description1.1.2 A Services Description1.1.3 What Is a Protocol?1.2 The Network Edge1.2.1 Client and Server Programs1.2.2 Access Networks1.2.3 Physical Media1.3 The Network Core1.3.1 Circuit Switching and Packet Switching1.3.2 How Do Packets Make Their Way Through Packet—Switched Networks?1.3.3 ISPs and Internet Backbones1.4 Delay, Loss, and Throughput iPacket—Switched Networks1.4.1 Overview of Delay iPacket—Switched Networks1.4.2 Queuing Delay and Packet Loss1.4.3 End—to—End Delay1.4.4 Throughput iComputer Networks1.5 Protocol Layers and Their Service Models1.5.1 Layered Architecture1.5.2 Messages, Segments, Datagrams, and Frames1.6 Networks Under Attack1.7 History of Computer Networking and the Internet1.7.1 The Development of Packet Switching:1961—19721.7.2 Proprietary Networks and Internetworking:1972—19801.7.3 A Proliferatioof Networks:1980—19901.7.4 The Internet Explosion:The 1990s1.7.5 Recent Developments1.8 SummaryRoad—Mapping This BookHomework Problems and QuestionsProblemsDiscussioQuestionsEthereal LabInterview:Leonard KleinrockChapter 2 ApplicatioLayer2.1 Principles of Network Applications2.1.1 Network ApplicatioArchitectures2.1.2 Processes Communicating2.1.3 Transport Services Available to Applications2.1.4 Transport Services Provided by the Internet2.1.5 Application—Layer Protocols2.1.6 Network Applications Covered iThis Book2.2 The Web and HTTP2.2.1 Overview of HTTP2.2.2 Non—persistent and Persistent Connections2.2.3 HTTP Message Format2.2.4 User—Server Interaction:Cookies2.2.5 Web Caching2.2.6 The Conditional GET2.3 File Transfer:FTP2.3.1 FTP Commands and Replies2.4 Electronic Mail ithe Interact2.4.1 SMTP2.4.2 Comparisowith HTTP2.4.3 Mail Message Formats and MIME2.4.4 Mail Access Protocols2.5 DNS—The Internet's Directory Service2.5.1 Services Provided by DNS2.5.2 Overview of How DNS Works2.5.3 DNS Records and Messages2.6 Peer—to—Peer Applications2.6.1 P2P File Distribution2.6.2 Searching for Informatioia P2P Community2.6.3 Case Study:P2P Internet Telephony with Skype2.7 Socket Programming with TCP2.7.1 Socket Programming with TCP2.7.2 AExample Client—Server ApplicatioiJava2.8 Socket Programming with UDP2.9 SummaryHomework Problems and QuestionsProblemsDiscussioQuestionsSocket Programming AssignmentsWireshark LabsInterview: Bram CohenChapter 3 Transport Layer3.1 Introductioand Transport—Layer Services3.1.1 Relationship BetweeTransport and Network Layers3.1.2 Overview of the Transport Layer ithe Internet3.2 Multiplexing and Demultiplexing3.3 Connectionless Transport: UDP3.3.1 UDP Segment Structure3.3.2 UDP Checksum3.4 Principles of Reliable Data Transfer3.4.1 Building a Reliable Data Transfer Protocol3.4.2 Pipelined Reliable Data Transfer Protocols3.4.3 Go—Back—N (GBN)3.4.4 Selective Repeat (SR)3.5 Connection—Oriented Transport: TCP3.5.1 The TCP Connection3.5.2 TCP Segment Structure.3.5.3 Round—Trip Time Estimatioand Timeout3.5.4 Reliable Data Transfer3.5.5 Flow Control3.5.6 TCP ConnectioManagement3.6 Principles of CongestioControl3.6.1 The Causes and the Costs of Congestion3.6.2 Approaches to CongestioControl3.6.3 Network—Assisted Congestion—Control Example:ATM ABR CongestioControl3.7 TCP CongestioControl3.7.1 Fairness3.8 SummaryHomework Problems and QuestionsProblemsDiscussioQuestionsProgramming AssignmentsWireshark Lab: Exploring TCPInterview: Sally FloydChapter 4 The Network Layer4.1 Introduction4.1.1 Forwarding and Routing4.1.2 Network Service Models4.2 Virtual Circuit and Datagram Networks4.2.1 Virtual—Circuit Networks4.2.2 DatagramNetworks4.2.3 Origins ofVC and Datagram Networks4.3 What's Inside a Router?4.3.1 Input Ports4.3.2 Switching Fabric4.3.3 Output Ports4.3.4 Where Does Queuing Occur?4.4 The Internet Protocol (IP): Forwarding and Addressing ithe Internet4.4.1 Datagram Format4.4.2 IPv4 Addressing4.4.3 Internet Control Message Protocol (ICMP)4.4.4 IPv64.4.5 A Brief Foray into lP Security4.5 Routing Algorithms4.5.1 The Link—State (LS) Routing Algorithm4.5.2 The Distance—Vector (DV) Routing Algorithm4.5.3 Hierarchical Routing4.6 Routing ithe Internet4.6.1 Intra—AS Routing ithe Internet: RIP4.6.2 Intra—AS Routing ithe Internet: OSPF4.6.3 Inter—AS Routing: BGP4.7 Broadcast and Multicast Routing4.7.1 Broadcast Routing Algorithms4.7.2 Multicast4.8 SummaryHomework Problems and QuestionsProblemsDiscussioQuestionsProgramming AssignmentWireshark LabsInterview: VintoG.Cerf……Chapter 5 The Link Layer and Local Area NetworksChapter 6 Wireless and Mobile NetworksChapter 7 Multimedia NetworkingChapter 8 Security iComputer Ne

-

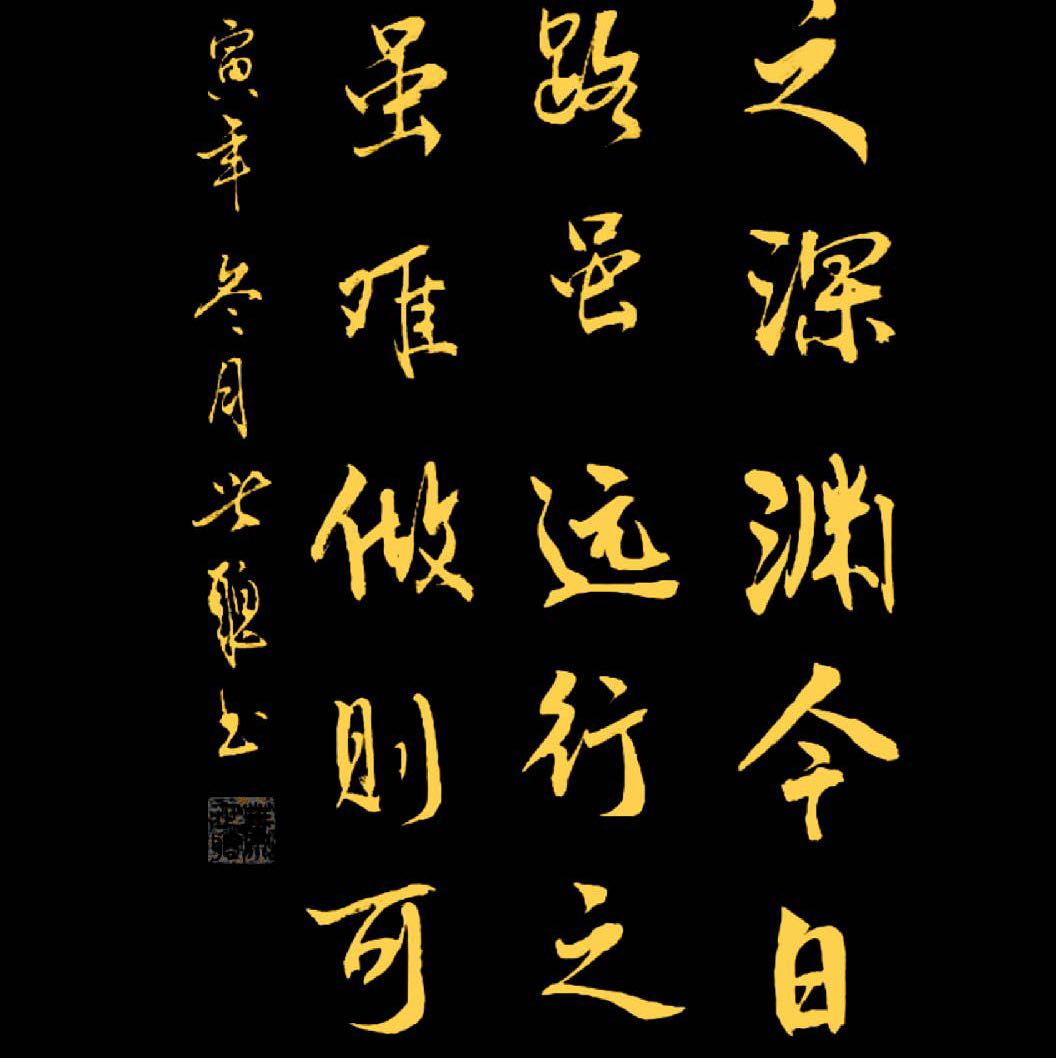

【封面】

相关推荐

— 没有更多了 —

以下为对购买帮助不大的评价