隐显密码学

¥ 6 1.9折 ¥ 32 八五品

仅1件

送至北京市朝阳区

运费快递 ¥5.80

作者[美]沃纳 著;杨力平 译

出版社电子工业出版社

出版时间2003-02

版次1

装帧平装

货号834

上书时间2024-10-14

评价2259好评率 99.94%

- 最新上架

商品详情

- 品相描述:八五品

图书标准信息

- 作者 [美]沃纳 著;杨力平 译

- 出版社 电子工业出版社

- 出版时间 2003-02

- 版次 1

- ISBN 9787505383951

- 定价 32.00元

- 装帧 平装

- 开本 其他

- 纸张 胶版纸

- 页数 285页

- 字数 460千字

- 【内容简介】

-

本书描述了怎样利用字词、声音、图像以及怎样在数字数据中把它们隐藏起来,以便使它们看上去像其他的字词、声音、图像。当这些强大的技术被正确使用时,就几乎能使跟踪信息发送者和信息接收者成为不可能的事情。这些技术包括加密术(使数据变得不可理解),隐写术(把信息嵌入视频、音频和图形文件),水印术(把数据隐藏在图像和声音文件的噪声里),模仿(给数据穿上“衣服”使得它看上去像其他的数据),还有其他的一些技术。全书共17章,每一章都分为几个小节,对那些想了解概念而又不想通读技术说明的人来说,每一小节都为他们提供了一个介绍和高水平的概要,并且为那些想自己编写程序的读者提供了更全面的细节。

本书适合信息安全管理人士、管理人员、军方及其他对信息安全感兴趣的读者阅读。 - 【目录】

- 译者序前言第1章 概述 简介 加密的原因 它是如何工作的 隐写术的用法 隐写术受到的攻击第2章 加密 加密与白噪声 信息的测量和加密 小结第3章 误码校正 校正误码 创建误码校正代码 小结第4章 秘密共享 分离秘密 建立秘密共享方案 公钥秘密共享 密码文件系统和秘密共享 小结第5章 压缩 模型和压缩 建立压缩算法 小结第6章 基础模仿 反向运行 仿真的执行 小结第7章 语法和仿真 使用仿真语法 创建以语法为基础的仿真 小结第8章 翻转与反向 反向运行 可逆转机器的建立 小结第9章 噪声中的生活 在噪声中隐藏 位移动 小结第10章 匿名转信器第11章 秘密广播第12章 密钥第13章 排序和重排序第14章 传播第15章 人工合成的世界第16章 水印第17章 密码分析总结跋附录A JAVA仿真编码附录B 棒球CFG附录C 可逆语法生成器附录D 软件附录E 更深层次的阅读参考文献

- 配送说明

快递为直接预约上门取件,基本上可以做到当天发货揽收。挂号印刷品次日邮寄。特殊情况除外,书店建议选择快递为主

为你推荐

大唐狄公安:1-4册合售9787807001102

八五品南通

¥14.00

宋诗选注 精装 58年一版一印2000册 正版原版 书内有几页粘胶印 书脊下角及书内有水渍印 书后带一个印章 但都不影响翻阅阅读 书边角有磨损 书品八品请看图

八品北京

¥140.00

中医系列【实用中医学(上、下)、中医学、中医原著选读、中医学新编、中医学概论、中医学讲义】一套七本合售

八五品武汉

¥428.00

习仲勋革命生涯 曹振中签赠

八品廊坊

¥1000.00

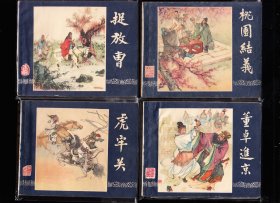

上美二版三国演义连环画一套六十本全--品好经典老版套书

全新黄山

¥250000.00

《毛泽东选集》精装版,一版一印全四卷合售,第一卷1951年出版,第二卷1952年出版,第三卷1953年出版,第四卷1960年出版,

八品雅安

¥2080.00

哲学丛书 中国哲学史概论 精装本

八品芜湖

¥260.00

中国历史大辞典(民族史 宋史 先秦史 秦汉史 魏晋南北朝 隋唐五代史 清史 明史 辽夏金元史 科技史 历史地理卷 秦汉史卷 全共13册)

九品上海

¥2680.00

金瓶梅词话校注

九五品北京

¥1000.00

金属壶,重0.535公斤。年代未知,保真金属不包年代。

六品呼和浩特

¥115.00

星火燎原

八品兰州

¥18.00

金瓶梅续书三种

九品周口

¥59.00

海南老版漫画:尼罗河女儿 芭蕾娃娃 女神的圣斗士 猫眼三姐妹 伯爵千金 小小神通大百科(86册合售)

八五品重庆

¥298.00

马克思恩格斯军事文集+斯大林军事文集+列宁军事文集+资本论+剩余价值理论+斯大林选集+马克思恩格斯选集+列宁选集+马克思恩格斯资本论书信集(全24册)

九五品永州

¥2200.00

小16开宣传画册,毛主席红太阳颂,不少是手工制作手绘图案,几十幅毛主席宣传画照片,一册全,后有补图——GS496

九品北京

¥380.00

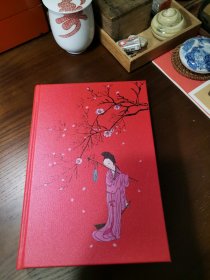

红楼梦【限量毛边本】 脱酸纸 亚东版 草鹭策划 原封未拆

九五品南宁

¥480.00

五年制小学课本语文第二册(库存书)

九品衡阳

¥270.00

伤寒论注释要编

七五品天津

¥150.00

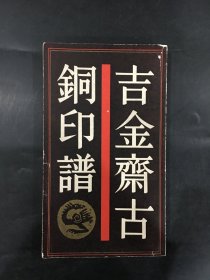

吉金斋古铜印谱.

八品无锡

¥140.00

连环画《中国典故故事》全十册(袖珍版)

九五品石家庄

¥240.00

— 没有更多了 —

微信扫码逛孔网

无需下载

非常喜欢的一套书,愉快的购书体验!

书收到了,品相不错,1986年的版本,很难想象这本书已经38年了。